双系统对Windows更新产生的负面影响

无法进行Windows更新

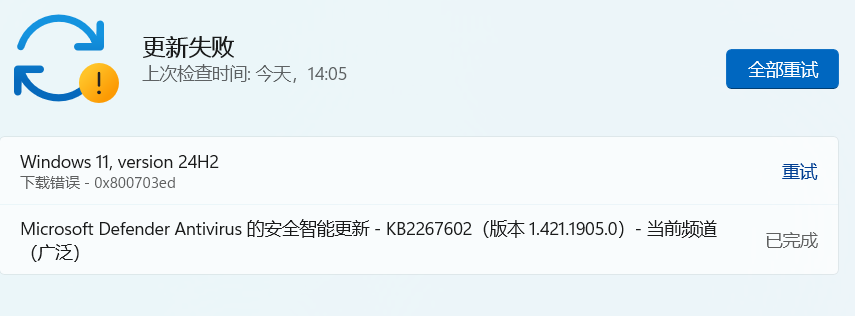

进行更新时出现如下报错:

Windows 11, version 24H2

下载错误 - 0x800703ed

通过测试发现,Grub2启动Windows时会出现此问题,显然主板固件厂商和Windows存在一些隐秘的Py交易,可能传递了一些Grub2不会传递的非公开参数最终影响了Windows更新。

无法正常关机

关机后随机如同睡眠唤醒一般回到锁屏界面。

各种诸如此类的问题通常在没有使用Grub2启动Windows的情况下恢复正常,如果没有可能是刚刚在UEFI Framework中改到直接启动Windows就启动导致的,此时重启设备即可。

否则你就应该检查一下Windows的文件是不是损坏了。

不过即使一切正常,仍然可能在更新时遇到无法进行功能性更新的问题,我的建议是赛博答辩早点rm -rf /Windows 以免影响你的生活质量。

2025年4月20日最终解决方案

最近想玩玩Escape From Takov ,所以又登录了一下Windows11想起了这个第三方引导启动Windows导致的问题。

开机的时候用BIOS快捷键进入启动菜单(鸡哥好像是F10 ?)选择WIndows boot manager即可。

另外发现这个更新可能自己就有问题:

是否确实要执行此操作?

正在目标“LOONG5”上执行操作“(2025/4/20 17:22:38) Windows 11, version 24H2[90GB]”。

[Y] 是(Y) [A] 全是(A) [N] 否(N) [L] 全否(L) [S] 暂停(S) [?] 帮助 (默认值为“Y”):

X ComputerName Result KB Size Title

- ------------ ------ -- ---- -----

1 LOONG5 Accepted 3MB Google, Inc - Other hardware - ZTE Composite ADB Interface

1 LOONG5 Accepted 3MB ZTE Corporation - Other hardware - Remote NDIS based Internet Sharing Device

1 LOONG5 Accepted KB5055523 90GB Windows 11, version 24H2

2 LOONG5 Downloaded 3MB Google, Inc - Other hardware - ZTE Composite ADB Interface

2 LOONG5 Downloaded 3MB ZTE Corporation - Other hardware - Remote NDIS based Internet Sharing Device

2 LOONG5 Failed KB5055523 90GB Windows 11, version 24H2

3 LOONG5 Installed 3MB Google, Inc - Other hardware - ZTE Composite ADB Interface

3 LOONG5 Installed 3MB ZTE Corporation - Other hardware - Remote NDIS based Internet Sharing Device

所以彻底关闭WIndows更新得了,不更也不会四.

不过关闭之前,先切换到专业版,以免后面家庭版不方便用部分功能。irm https://get.activated.win | iex